GRUPO DE TRABAJO

CIOS. Ciberseguridad (Zero Trust, Sandbox, Biometría, Gestión de indentidades…)

Productividad y Eficiencia

PONENTES

INFORMACIÓN DE LA REUNIÓN:

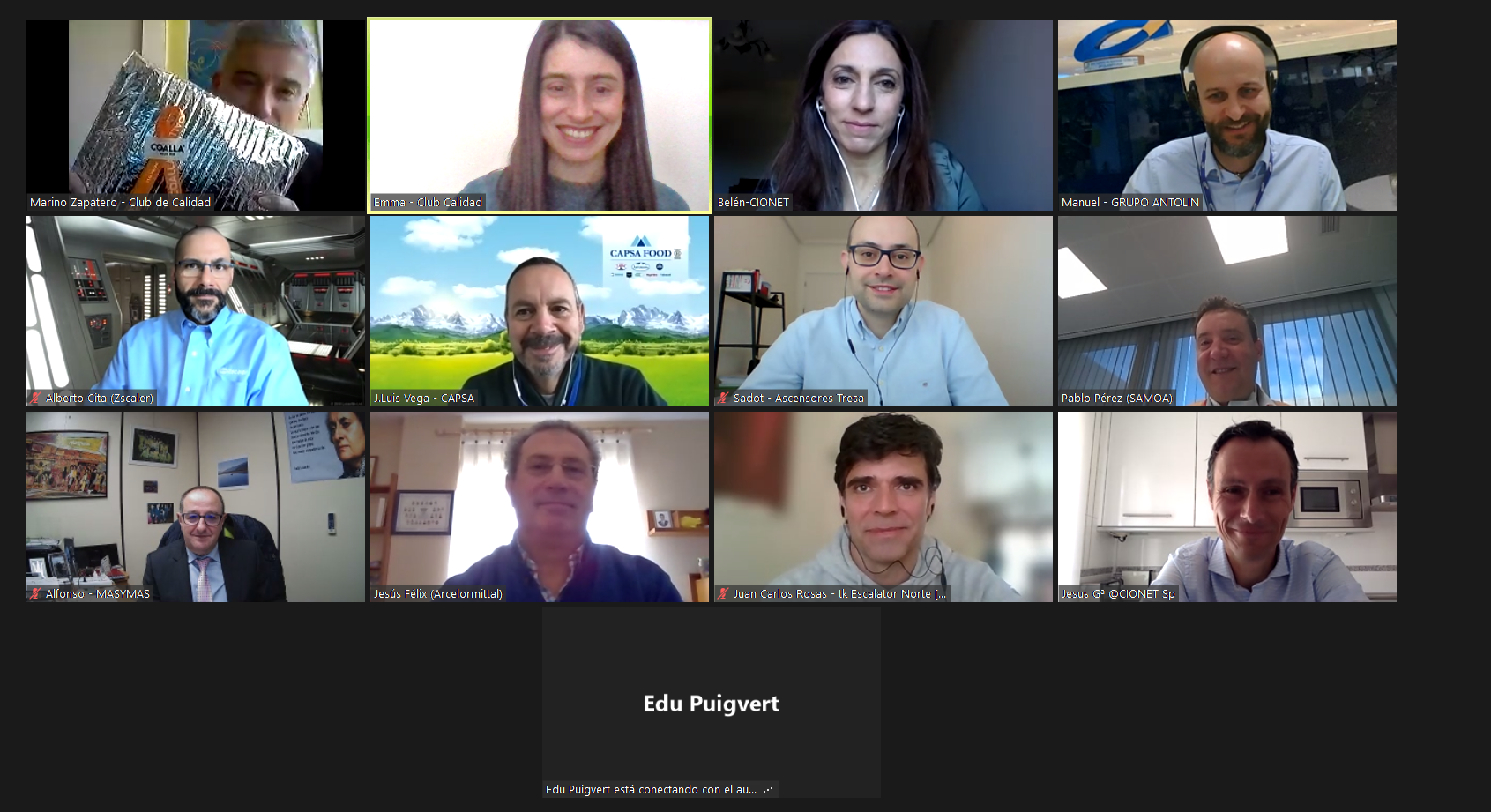

El Club de Calidad y CIONET celebran la primera reunión del año con su Grupo de Trabajo de CIOS el próximo 16 de marzo. Tras lo acordado en el último encuentro del año 2020, en esta nueva sesión debatiremos sobre «Ciberseguridad (Zero Trust, Sandbox, Biometría, Gestión de indentidades…)» un tema de especial interés para los miembros del grupo. Para ello, contaremos con la colaboración especial de Manuel Sánchez Cañadas, Corporate Cyber Security and IT Infrastructure Manager at Grupo Antolín y de Alberto Cita, Sales Engineering Manager Iberia & Italy, Zscaler.

El Club de Calidad y CIONET, la mayor red de CIOs y líderes digitales de Europa y Latam, iniciaron en 2019 un plan de actividades en común. Este grupo de trabajo de CIOS se constituye como grupo local en Asturias, con el objetivo de acercar todo el valor, experiencias, propuestas y actividades que hasta la fecha estaban restringidas a Madrid y Barcelona.

CONCLUSIONES DE LA REUNIÓN:

En la reunión, conocimos de primera mano la experiencia de Grupo Antolín en Sandboxing, gestión de identidades y su viaje a Zero Trust. Asimismo, conocimos en detalle la tecnología de Sandboxing de la mano de Alberto Cita (Zscaler), cuyas reflexiones pueden verse a continuación:

La Gestión de cualquier riesgo en ciberseguridad se puede abordar de tres formas:

- Tratarlo

- Ignorarlo

- Transferirlo a terceros (por ejemplo, contratando un seguro)

Si nuestra estrategia se basa en gestionar el riesgo es recomendable centrarse en las acciones que, con mínimo esfuerzo, nos permiten mitigar el mayor número de riesgos. El Sandboxing es una de las herramientas que existen como medida de prevención de ataques. Se utiliza mayoritariamente para identificar ataques:

- Muy desconocidos, de día cero

- Muy dirigidos

- Muy evasivos, que pretenden esquivar los mecanismos de defensa tradicionales.

¿En qué consiste el Sandboxing? Partiendo de una muestra (javascript, fichero, java escrito en un fichero pdf, Word…) que es un componente activo que quiero analizar muy en detalle (ya he hecho otros análisis y no soy capaz de identificar si es bueno o malo), se ejecuta en un entorno controlado, aislado del resto para, si genera un tráfico malicioso o ransome ware, evitar que se propague dentro de la red. Esta tecnología analiza qué tráfico genera, si se comunica o intenta comunicarse con otro sistema, qué procesos arranca o qué procesos detiene, si trata de identificar si está corriendo sobre una máquina virtual…

Cuestiones a tener en cuenta respecto a Sandboxing:

- Los análisis que realiza esta tecnología tienen una parte automatizada pero también tienen un componente manual muy importante (hay que ver qué ficheros se han descargado y analizar cada uno de ellos). Sandbox es una buena herramienta para un analista de seguridad de nuestra propia compañía o de un tercero.

- Hay que tener en cuenta que el análisis que ejecuta no es un análisis de tiempo real, sino que lleva tiempo dejarlo correr, analizar los ficheros que descarga, reputación del sitio desde el que se descargan… Tras el análisis debe de habilitarse un mecanismo que nos permita automatizar la respuesta.

- Identificar ataques de día cero significativos para mi compañía a través de Sanboxing requiere un importante esfuerzo operativo, puesto que hay que poner a punto y personalizar el entorno de ejecución y detonación. Además este tipo de tecnología tiene una alta demanda de servicios computacionales.

- Para evitar la aparición de falsos positivos hay que actualizar todas las imágenes del entorno Sandbox: actualizaciones de aplicaciones, sistemas operativos…

- Es recomendable estudiar convenientemente la implementación de esta tecnología en cada caso puesto que se trata de un proceso costoso, con alta exigencia en la operación, arranque y mantenimiento y, según qué riesgos o lo que queramos proteger, puede compensar o no. Depende del valor de lo que queramos proteger deberemos ir hacia ese modelo o no.

- Debido a la complejidad operativa, en los últimos años están apareciendo soluciones de Sandboxing en la nube. En lugar de construir el entorno on premise se hace en la nube e igualmente se efectúa el análisis. Es por ello que, en estos casos, se adopten medidas de control de compliance: hay que asegurarse de qué se hace con los ficheros que analizamos en el entorno cloud de Sandboxing, dónde se almacenan, durante cuánto tiempo, quién tiene acceso, qué se almacena (el propio fichero o los metadatos con info personal identificable, o propiedad intelectual de la empresa que tenemos obligación de proteger)…